Tổng đài VoIP là giải pháp truyền thông liên lạc hàng đầu được các doanh nghiệp tin tưởng để giúp hiện thực hóa những mục tiêu của doanh nghiệp. Tuy nhiên, với các tính năng mạnh mẽ, hiện đại, VoIP cũng không thể tránh khỏi việc bị hack bởi tận dụng các “lỗ hổng bảo mật”.

Vậy làm thế nào bạn có thể bảo vệ hệ thống PBX quan trọng của doanh nghiệp mình khỏi các mối đe dọa mạng tiềm ẩn – lổ hổng tổng đài VoIP. Hãy cùng mình khám phá qua bài viết này nhé. Bắt đầu thôi nào!

6 Lỗ hổng tổng đài VoIP phổ biến và nhận biết các cuộc tấn công

Thực trạng hack tổng đài VoIP đang ngày càng tăng và gây thiệt hại nặng nề: năm 2021 con số thiệt hại này ước tính 1,82 tỷ USD và tăng 28% nếu so với năm 2019. Khi các rủi ro từ các cuộc tấn công mạng trở nên nhiều hơn, cách duy nhất cho doanh nghiệp đó là bảo mật.

Để tránh vi phạm bảo mật của hệ thống tổng đài điện thoại VoIP của bạn, điều quan trọng là phải hiểu các lỗ hổng tiềm ẩn và các loại tấn công mạng phổ biến:

Hiện nay có các loại lỗ hổng bảo mật tiềm ẩn của PBX sau:

- Tên người dùng và mật khẩu yếu hoặc bị đánh cắp

- Cửa sau và lỗ hổng ứng dụng

- Kiểm soát truy cập kém

- Kết nối không được mã hóa

- Vi phạm dữ liệu do lỗi của con người

Lợi dụng các lỗ hổng, những người có ý đồ xấu thưởng thực hiện các loại tấn công mạng như sau:

1. Gian lận phí cuộc gọi

Hành động tấn công: Thực hiện cuộc gọi quốc tế từ mạng VoIP của bạn tới các đầu số thu phí.

Mục đích tấn công: Tạo ra một khối lượng lớn các cuộc gọi quốc tế đến các số giá cước cao và sau đó thu về doanh thu từ các cuộc gọi này.

2. Trinh sát

Hành động tấn công: Giống như tên gọi, hình thức tấn công này nhằm thu thập tất cả thông tin có thể có về mục tiêu trước khi phát động một cuộc tấn công thực sự.

Mục đích tấn công: Việc thu thập thông tin để nhằm xác định các lỗ hổng và điểm yếu, từ đó sẽ tạo ra một cuộc tấn công thành công.

3. Từ chối dịch vụ (DoS)

Hành động tấn công: Làm ngập một máy chủ với lượng yêu cầu quá lớn và sử dụng hết băng thông của nó.

Mục đích tấn công: Ngăn chặn người dùng truy cập các dịch vụ hoặc trang web trực tuyến được kết nối.

4. Giả mạo

Hành động tấn công: Lợi dụng sự tin tưởng của người dùng vào một cá nhân hoặc tổ chức để tiến hành mạo danh và thực hiện các cuộc gọi.

Mục đích tấn công: Có được quyền truy cập vào thông tin cá nhân hoặc đánh cắp dữ liệu quan trọng.

5. Nghe lén

Hành động tấn công: Nghe lén liên lạc giữa hai đối tượng.

Mục đích tấn công: Đánh cắp dữ liệu nhạy cảm, chẳng hạn như thông tin đăng nhập, chi tiết tài khoản và số thẻ tín dụng.

6. Thư rác qua điện thoại Internet (SPIT)

Hành động tấn công: Tạo ra các cuộc gọi và thư thoại hàng loạt và không theo yêu cầu qua VoIP tới các điện thoại được kết nối Internet.

Mục đích tấn công: Lừa nạn nhân trả lời hoặc nghe cuộc gọi từ máy để lấy cước cuộc gọi quốc tế cao.

Bạn có thể xem thêm các bài viết ở đây để hiểu rõ hơn về công nghệ VoIP:

– Số VoIP là gì? Và nó hoạt động như thế nào?

– 5 Lý do khiến VoIP rẻ hơn điện thoại cố định

– Điện Thoại VoIP Là Gì? Và Nó Hoạt Động Như Thế nào?

– 11 Điều Bạn Chưa Biết Hệ Thống Điện Thoại VoIP Có Thể Làm

Danh sách kiểm tra bảo mật VoIP: Cách bảo mật hệ thống điện thoại VoIP của bạn

Các cuộc tấn công mạng nhằm vào hệ thống VoIP ngày càng tăng cả về số lượng cũng như mức độ đa dạng. Có các biện pháp đối phó khác nhau với từng loại tấn công nhưng chính sách bảo mật tốt là lá chắn giúp bạn giảm thiểu rủi ro đến mức thấp nhất.

Hiện nay, để bảo vệ hệ thống điện thoại PBX tốt nhất là triển khai biện pháp phòng thủ nhiều lớp. Các lớp phòng thủ này tập trung vào các điểm yếu dễ bị tấn công trong hệ thống của bạn.

Từng lớp sẽ cung cấp một lá chắn mạnh mẽ và cho phép bảo vệ hệ thống kể cả cuộc tấn công đã thành công với một lớp bảo vệ khác. Hãy để mình chỉ cho bạn các phương pháp hay để xây dựng lớp bảo vệ nhiều lớp cho hệ thống VoIP của doanh nghiệp:

1. Cập nhật phần mềm để bảo vệ điểm cuối PBX và SIP của bạn

Phiên bản phần mềm hoặc chương trình cơ sở được cập nhật hoạt động giống như một lớp vỏ bảo vệ để bảo vệ các điểm cuối PBX hoặc SIP của bạn khỏi các mối đe dọa bảo mật.

Các phiên bản mới nhất thường an toàn nhất bởi nhà cung cấp đã phát hiện các lỗi và lỗ hổng bảo mật khác và tiến hành sửa chữa. Ngoài ra, một số tính năng bảo mật quan trọng hoặc các lớp bảo vệ chỉ được hỗ trợ trên phiên bản mới nhất.

2. Bảo vệ hệ thống từ mối đe dọa an ninh mạng

Mạng của tổ chức giống như lớp bảo mật đầu tiên trước cuộc tấn công của tội phạm mạng. Nếu một hacker giành được quyền truy cập vào mạng của tổ chức sẽ có thể gây ra các cuộc tấn công mạng: Từ chối dịch vụ (DoS), giảm đáng kể chất lượng dịch vụ (QoS).

Để ngăn chặn mối đe dọa này, bạn cần đảm bảo mạng nội bộ của doanh nghiệp không được công khai và chặn các truy cập trái phép bằng các cách sau:

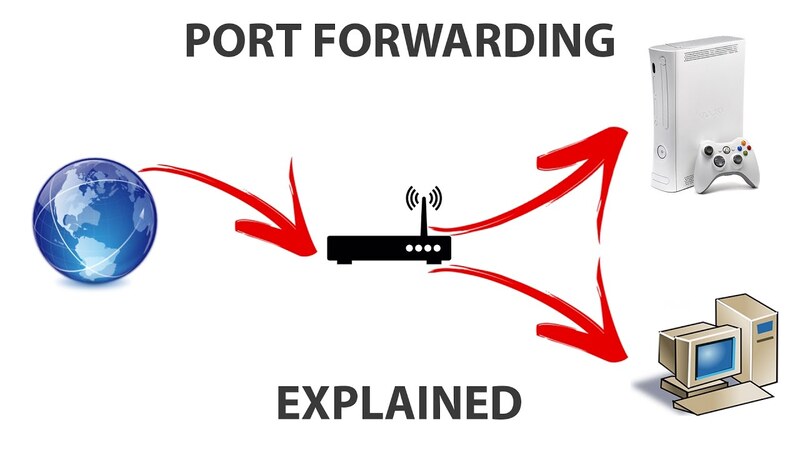

Cách 1: Tránh chuyển tiếp cổng (Port Forwarding)

Hệ thống VoIP cung cấp khả năng truy cập từ xa cho người dùng và hầu hết các nhà cung cấp tổng đài tại chỗ đề xuất chuyển tiếp cổng (Port Forwarding). Nhưng đây không phải ý kiến hay cho bảo mật.

Để mình chỉ cho bạn thấy tại sao nó lại không tốt. Port Forwarding hoạt động bằng cách ánh xạ một cổng bên ngoài trên địa chỉ IP công cộng của bạn tới PBX nằm trong mạng cục bộ (LAN) của bạn. Điều này làm lộ PBX và cho phép tin tặc xâm nhập vào hệ thống qua cổng chuyển tiếp.

Để khắc phục tình trạng này, bạn cần một cách an toàn để duy trì quyền truy cập từ xa cho các tính năng cần thiết và tránh sử dụng cổng chuyển tiếp làm lộ mạng LAN của bạn.

Bạn có thể dùng các dịch vụ Linkus Cloud Service Pro (LCS Pro) hoặc dịch vụ truy cập từ xa (RAS) của Yeastar để tạo ra bảo mật tốt hơn cho việc truy cập SIP từ xa của PBX và liên lạc kinh doanh.

Cách 2: Chặn truy cập trái phép vào PBX của bạn

Chặn truy cập trái phép vào hệ thống tổng đài VoIP làm giảm khả năng bị tấn công của máy bạn đáng kể. Đây cũng là cách để ngăn chặn việc hack điện thoại và giảm thiểu thiệt hại có thể xảy ra và tổn thất tài chính cho doanh nghiệp.

Hạn chế quyền truy cập vào cổng thông tin quản trị viên PBX

Hệ thống PBX Yeastar P-Series được cấu hình sẵn với 3 loại tài khoản dựa trên vai trò:

- Quản trị viên cấp cao

- Quản trị viên

- Người dùng tùy chỉnh

Mỗi vai trò đã có các đặc quyền quản trị thích hợp. Bạn cũng có thể tạo các vai trò tùy chỉnh với các đặc quyền quản trị cụ thể để phù hợp với nhu cầu của người dùng.

- Hạn chế quyền truy cập hệ thống từ các quốc gia hoặc khu vực cụ thể

Các cuộc tấn công đến hệ thống của bạn có thể bắt nguồn từ một số khu vực hay quốc gia cụ thể. Và bạn có thể hạn chế cuộc gọi từ vị trí này truy cập vào PBX, bằng cách kiểm tra địa chỉ IP của khách truy cập vào cơ sở dữ liệu PBX.

- Hạn chế quyền truy cập hệ thống với các quy tắc tường lửa

Hệ thống tổng đài Yeastar P-Series có các quy tắc tường lửa có sẵn để chỉ chấp nhận lưu lượng truy cập đáng tin. Tức là bạn có thể chặn lưu lượng truy cập từ địa chỉ IP, cổng và địa chỉ MAC cụ thể.

Để ngăn chặn các nỗ lực kết nối lớn hoặc các cuộc tấn công bạo lực, bạn cũng có thể sử dụng tính năng IP Auto Defense có sẵn của PBX để xác định số lượng gói IP được phép trong một khoảng thời gian cụ thể. Nếu bất kỳ IP nào gửi gói IP vượt quá giới hạn, hệ thống sẽ tự động chặn IP đó.

3. Giảm thiểu rủi ro truyền thông SIP

Trung kế SIP được sử dụng để vận chuyển các gói thoại từ tổ chức của bạn đến người nhận dự định. Nếu có hành vi can thiệp xuất hiện sẽ dẫn đến chất lượng cuộc gọi bị giảm sút, ngắt kết nối hoàn toàn cuộc gọi, hay bị nghe trộm… Để bảo mật trung kế SIP, cách tốt nhất là hạn chế cuộc gọi đi và mã hóa cuộc gọi.

Cách 1: Đặt quy tắc cho cuộc gọi đi

- Thiết lập các quy tắc khác nhau cho các khoảng thời gian khác nhau

Tin tặc cố gắng lấy cắp dữ liệu vào thời gian doanh nghiệp không hoạt động như cuối tuần, thời gian nghỉ lễ. Hãy tận dụng tính năng điều kiện thời gian để triển khai các quy tắc hạn chế cuộc gọi đến và đi trong các khoảng thời gian khác nhau để kiểm soát và hạn chế rủi ro.

- Cấp phép cuộc gọi với đúng người dùng

Nhân viên chỉ thực hiện một hoặc vài nhiệm vụ khác riêng biệt, các nhân viên sẽ thực hiện nhiệm vụ khác nhau và không phải ai cũng cần gọi các cuộc gọi đường dài và quốc tế.

Hãy cân nhắc định cấu hình các tuyến đường đi khác nhau cho các trung kế khác nhau và chỉ định các quyền của tuyến đường đi cho những người dùng yêu cầu sử dụng nó.

- Hạn chế số lượng cuộc gọi đi

Khi bị xâm nhập vào hệ thống, rất nhanh chóng tin tặc sẽ thực hiện khối lượng lớn các cuộc gọi cước phí cao và dễ dàng thu về hàng ngàn đô. Hãy kiểm soát số lượng cuộc gọi đi trong 1 thời gian đặt trước để giảm thiểu tổn thất và phòng ngừa khi bị tấn công.

- Giới hạn tín dụng cuộc gọi và hủy tự động nạp tiền

Hãy đặt giới hạn tín dụng cuộc gọi để tránh thực hiện các cuộc gọi với chi phí cao cắt cổ. Bên cạnh đó hủy tự động nạp tiền sẽ giúp giảm thiểu thiệt hại do gian lận phí.

Cách 2: Mã hóa cuộc gọi

Mã hóa thông tin liên lạc của bạn có thể ngăn chặn việc nghe trộm hoặc giả mạo luồng âm thanh giữa tất cả các điểm cuối.

- Sử dụng TLS để mã hóa tín hiệu

Bảo mật lớp truyền tải (TLS) là lớp bảo mật dưới dạng chứng chỉ phải được xác thực trước khi cấp quyền truy cập. Với TLS được bật, tên và số điện thoại của người dùng của bạn sẽ bị ẩn và không thể lấy được bằng những đôi mắt và đôi tai tò mò.

- Sử dụng SRTP để mã hóa phương tiện

Để tăng cường bảo mật, TLS nên được sử dụng cùng với SRTP trên hệ thống điện thoại của bạn. Những điều này đảm bảo tín hiệu SIP và các phiên âm thanh / video an toàn trước bất kỳ hoạt động độc hại nào.

4. Tiện ích mở rộng Harden SIP

Khi truy cập trái phép vào các phần mở rộng SIP, khả năng bị gián đoạn là đặc biệt đáng kể. Tội phạm có thể khai thác hệ thống điện thoại của bạn để thực hiện cuộc gọi và thực hiện các cuộc tấn công độc hại khác. Việc thực thi chính sách mật khẩu mạnh và đặt các hạn chế về đăng ký tiện ích mở rộng sẽ giúp bảo mật các tiện ích mở rộng SIP:

- Sử dụng mật khẩu mạnh: sử dụng mật khẩu khác nhau cho các tài khoản khác nhau và tránh các mật khẩu phổ biến, mật khẩu có ít nhất 8 ký tự, có cả chữ hoa, thường và số

- Hạn chế đăng ký gia hạn: Hạn chế địa chỉ IP mà tiện ích mở rộng có thể đăng ký; định cấu hình một tên xác thực phức tạp hoàn toàn khác với tên người dùng mặc định chung; đặt giới hạn dựa trên tác nhân người dùng của điện thoại.

5. Lập kế hoạch dự phòng

Không có biện pháp bảo vệ tổng đài điện thoại một cách tuyệt đối cho nên hãy xây dựng phương án dự phòng cho các trường hợp có thể xảy ra.

Cách 1: Thiết lập theo dõi thời gian thực, ghi nhật ký và cảnh báo về các sự kiện hệ thống

Tận dụng tính năng ghi nhật ký sự kiện để theo dõi và ghi lại các hoạt động bất thường trên PBX của bạn và đăng ký theo dõi các sự kiện quan trọng. Khi có sự cố, bạn có thể nhận được thông báo kịp thời và nhanh chóng tìm ra nguyên nhân của vấn đề và tìm ra giải pháp.

Cách 2: Lên lịch tự động sao lưu

Lên lịch sao lưu thường xuyên giúp bảo vệ thông tin khi tổng đài VoIP của bạn không thể hoạt động. Lúc đó bạn hoàn toàn có thể cài đặt lại và khôi phục cấu hình từ tệp đã sao lưu nhanh chóng.

Triển khai giải pháp dự phòng

– Thiết lập chế độ chờ nóng cho hệ thống PBX tại chỗ (dựa trên phần cứng và phần mềm), bạn có thể đạt được những điều sau:

- Phục hồi tự động nhanh từ 1 đến 10 giây trong trường hợp có bất kỳ lỗi nào.

- IP ảo được chia sẻ giữa máy chủ PBX hoạt động và dự phòng nóng được ghép nối, đảm bảo hệ thống chuyển hoàn toàn sang máy chủ dự phòng khi máy chủ hoạt động bị lỗi, bao gồm tất cả điện thoại IP và các tích hợp của bên thứ ba được kết nối với PBX.

- Thông báo email tức thì qua email hoặc cuộc gọi khi xảy ra sự kiện chuyển đổi dự phòng

Tổng Kết:

Có thể thấy được bảo mật từ hệ thống khỏi lỗ hổng tổng đài VoIP vẫn xảy ra và không thể tránh khỏi các cuộc tấn công. Để bảo vệ hệ thống và hạn chế thiệt hại từ các cuộc tấn công, bạn nên xây dựng tính năng bảo vệ hệ thống thật tốt.

Bài viết này đã giúp bạn hiểu rõ và nắm được các loại lỗ hổng và cuộc tấn công hay gặp. Từ đó giới thiệu bạn các giải pháp bảo mật hiệu quả. Nếu thấy hay và bổ ích hãy chia sẻ bài viết này đến nhiều người!